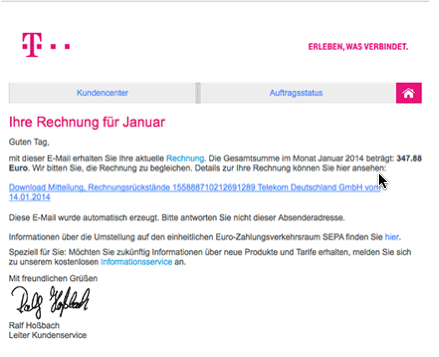

Telekom Rechnung mit Link auf Cridex Malware

Der Link verweist nicht auf eine EXE oder ZIP sondern auf ein directory. Zurückgeliefert wird beim Aufruf aber ein ZIP File. Im ZIP befindet sich eine Executable, die bis vor einigen Stunden noch von keinem AV Hersteller erkannt wurde.

Auch jetzt ist die Erkennungsrate noch relativ schlecht.

Dir URLs kann man in ProxyLogs eventuell an folgenden Strings erkennen

URL Strings

/volksbank/

/telekom/

/vodafon/

/NTTCable/

TLDs

Die TLDs waren häufig – aber nicht immer – “.ru” Domains.

Sandboxing

Die üblichen Sandboxen haben Probleme mit der Analyse des Samples.

Virustotal Report

YARA Rule (u.a. für FireEye geeignet)

rule Malware_Cridex_Generic {

meta:

description = "Rule matching Cridex-C Malware distributed in a German Campaign, January 2014 (Vodafone, Telekom, Volksbank bills)"

author = "F. Roth"

date = "2014-01-15"

reference = "https://www.virustotal.com/en/file/519120e4ff6524353247dbac3f66e6ddad711d384e317923a5bb66c16601743e/analysis/"

hash = "86d3e008b8f5983c374a4859739f7de4"

strings:

$c1 = "NEWDEV.dll" fullword

$c2 = "COMUID.dll" fullword

$a1 = "\\>:t; brIs" fullword

$a2 = "C:\\RcbmbtJK" fullword

condition:

1 of ($a*) or all of ($c*)

}

User Agent – harter Indikator

TLP Green – nur auf Anfrage

C2 Server

TLP Green – nur auf Anfrage