Neue von uns entwickelte Werkzeuge für die Intergration in unsere Mosaic Plattform erzeugen ein übersichtliches Bild statistischer Informationen mit Hilfe von sogenannten “Heat Maps”. Dabei werden Häufigkeiten in Tabellenform dargestellt und vergleichbar gemacht. Die Färbung wird je nach Werkzeug auf unterschiedlichem Wege erzeugt.

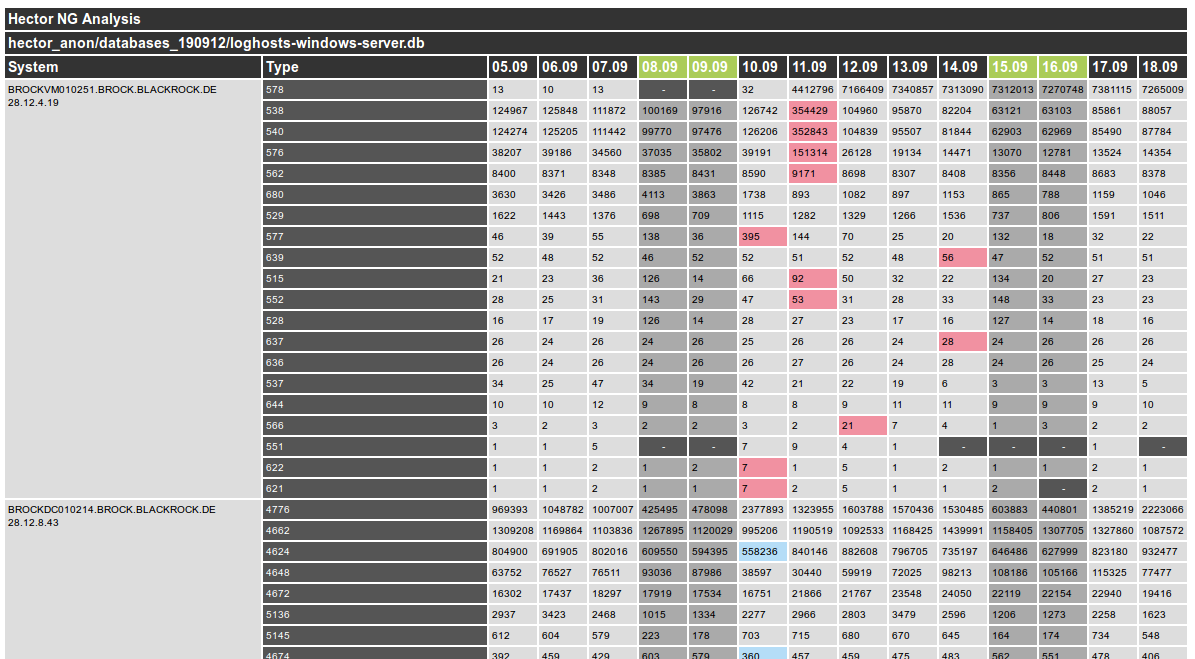

Im unten abgebildeten Report werden alle an das Security Monitoring liefernde Systeme und Typen von Meldungen analysiert. Anomalien werden mit Hilfe der Berechnung von Mittelwert und Standardabweichung sichtbar gemacht. Außerdem werden Wochenenden in der Betrachtung gesondert betrachtet. Auffällig hohe Werte werden “rot”, auffallend niedrige Werte “blau” markiert. Durch die Berechnung der Standardabweichung wird erreicht, dass Logs, in denen die Anzahl an Meldungen häufig stark unterschiedlich ausfällt, nicht zu zahlreichen False Positivs führt, die dann den Nutzen der Darstellung in Frage stellen.

Der Screenshot zeigt eine anoymisierte Analyse des Werkzeugs “Hector NG”, welches große Logfiles von mehreren Gigabyte Größe verarbeitet und an Hand von regulären Ausdrücken “System” und “Typ” extrahiert. Es pflegt dabei eine Datenbank, die diese statistischen Informationen sammelt und bei jedem neuen Durchlauf neu berechnet.

Security Monitoring Heat Map

Auf diese Weise ergibt sich ein übersichtliches Bild, in dem Abweichungen direkt ins Auge fallen. Es handelt sich hier um kumulierte Werte. Nach dem Erkennen einer Anomalie möchte man gerne leicht nachforschen können, um was es sich nun genau gehandelt hat. Dazu ist jeder der Werte mit einem Link hinterlegt, der eine passende Suche in dem von uns präferierten Log Analyse Werkzeug namens “Splunk” absetzt.

Splunk Suche aus dem Hector-NG Report

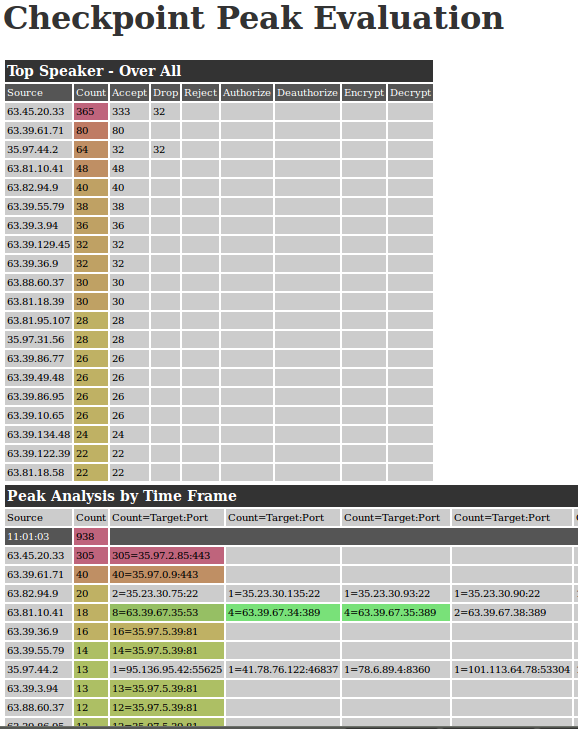

Die Folgende Übersicht zeigt ein anderes von uns entwickeltes Werkzeug zur Analyse von Checkpoint Firewall Fehlerzuständen. Es setzt auch auf die Darstellung in Form von Heat Maps. Für diese kleine Auswertung wurde nur ein Set von Demo-Logs mit einigen Minuten Inhalt verwendet. Sie vermittelt jedoch einen Eindruck, wie das Skript arbeitet und welche hilfreiche Übersicht es generiert, wenn es darum geht, das Logaufkommen in der Gesamtheit zu verstehen.

Den Artikel zu diesem speziellen Werkzeug findet sich hier.

Checkpoint Peek Analyse Kopf – Systeme mit Gesamtzahl der Verbindungen und dazugehörige “Actions” (Demo-Log)

Eine Übersicht der von uns eingesetzten Produkte finden Sie unter “Produkte“. Im Kundenauftrag erstellte Software ist darunter bis auf einige Ausnahmen nicht zu finden.

Bei Interesse an unseren Entwicklungen oder Dienstleistungen können Sie sich gerne jederzeit über die angezeigten Kontaktinformationen mit uns in Verbindung setzen.