Ein wichtiger Teil unserer Arbeit ist es, Risiken in IT-Systeme zu identifizieren, diese auszuschließen oder auf ein hinreichendes Niveau zu minimieren. Bei der Planung von Sicherheitsarchitekturen nimmt die Verwendung von automatisierten Malwarescannern schon lange...

Security Monitoring Dienstleistung

Einer der Schwerpunkte von BSK Consulting liegt im Feld des Security Monitorings. Wir setzen auf Produkte namhafter Hersteller aber auch Eigenentwicklungen, die meist im Kundenauftrag für Umgebungen vor Ort entwickelt werden. Neue von uns entwickelte Werkzeuge für die...

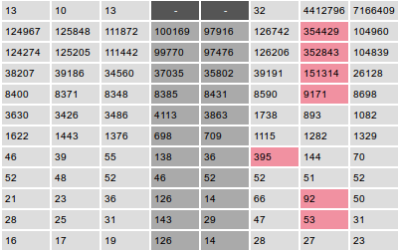

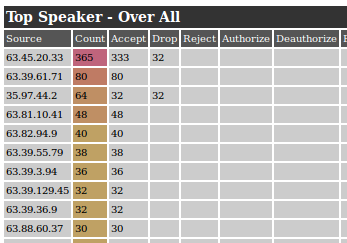

Checkpoint Firewall Support und Fehleranalyse mit dem fw.log

Die Erfahrung hat gezeigt, dass es im Umfeld von Checkpoint Firewalls immer wieder dazu kommen kann, dass Firewalls ohne ersichtlichen Grund Anzeichen einer Überlastung aufweisen, indem sie für kurze Zeit nicht mehr erreichbar sind und Verbindungen mit Timeouts...

Windows Client Security Audit

Das von uns entwickelte "Windows Client Security Audit" wurde auf Grund der neuen Erkenntnisse aus den Vorträgen der DEFCON 20 Konferenz im Juli erweitert. Konkret wurden Tests zur Prüfung der VPN-Konfigurationen und der NTML bzw. Kerberos Authentifizierung...

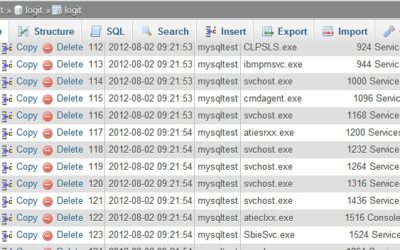

Logit – Windows Log Tool für Eventlog und MySQL

Die neue Version 0.3 des Kommandozeilenwerkzeugs zur Protokollierung von Programmausgaben in Dateien und das Windows Eventlog namens Logit unterstützt jetzt auch die Protokollierung in MySQL Datenbanken. Logit erwartet einen Ausgabestrom oder führt selbst ein Programm...

Plesk 0-day Workaround

Ein kürzlich bekannt gewordener 0-day Exploit für Plesk bedroht zahlreiche Server-Installationen. Betroffen sind vorasussichtlich alle Versionen vor Plesk 11. Die Lücke soll bereits genutzt worden sein, um tausende Installationen zu unterwandern. Über das ausgenutzte...

Microsoft XML Core Services Schwachstelle Workaround 2719615

Laut einer Meldung des US-CERT wird derzeit die bisher ungepatchte Schwachstelle an den Microsoft Core Services aus dem Advisory 2719615 massiv ausgenutzt. Die Schwachstelle an den XML Core Services führt dazu, dass Software, die diesen Service nutzt, implizit auch...

SIDMaster Windows SID to Username Tool

Das Werkzeug "SIDMaster" ermöglicht, einen Windows Benutzernamen in eine SID (Windows Security Identifier) aufzulösen. Das Programm ist einige Kilobyte groß und benötigt keine Installation. Es erfordert ein installiertes .NET 3.5 oder 4.0 auf dem System, auf dem es...

Neue Version 0.5 unseres Windows Syslog Client "NeoLogger"

Die neue Version 0.5 von NeoLogger überwacht jetzt auch ein Verzeichnis (-dir) und Unterverzeichnisse (-sub) auf Änderungen an Dateien mit Endung “.log” (-ff) und sendet alle neuen Zeilen (-tail) mit dem Dateinamen der geänderten Datei als Prefix (-fn) an den...

Fachartikel zu Linux Rootkits von Patrick Burkard

In zwei Artikeln der bekannten Fachzeitschrift "Hakin9" zeigt Patrick Burkard (BSK Consulting GmbH) Methoden zur Erkennung und Analyse von Rootkits auf Linux Plattformen. Artikel "Linux Memory Forensics" Die forensische Analyse des Arbeitsspeichers von Linuxsystemen...

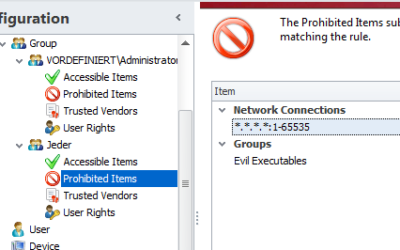

Citrix Systeme absichern bzw. härten

In zahlreichen Projekten hatten wir die Aufgabe, Mehrbenutzersysteme auf Windows-Basis wie Citrix oder VDI Systeme zu härten. In vielen Fällen wurde eine Windows-Applikation wie z.B. ein Anwendung für die Bauplanung oder eine Finanzkalkulation auf einem Terminal...

Systeme mit RDP Schwachstelle MS12-020 im Netzwerk aufspüren

In einem Artikel des Security Monitoring Blogs wird beschrieben, wie man mit Hilfe eines Nmap Skriptes die RDP Schwachstelle MS12-020 an Systemen mittels eines Netzwerkscans aufspüren kann. Wir haben für einen unserer Kunden einen Paket des Nmap Scanners erzeugt,...